یک شرکت امنیت سایبر روسی مدعی است، تروجانی بانکی را شناسایی کرده که به کاربران سیستم عامل اندروید در 200 کشور دنیا حمله کرده است.

شرکت امنیت سایبر داکتر وب (Dr. Web) ادعا می کند، یک تروجان بانکی را شناسایی کرده که به 40 هزار کاربر اندروید در 200 کشور دنیا حمله سایبری کرده است. تروجان موردنظر که Android.SmsSpy.88.origin نام دارد اولین بار در سال 2014 شناسایی شد.

متخصصان داکتر وب، ضمن اشاره به قوی تر شدن نسخه جدید این بدافزار، گفتند: "مجرمان سایبری تغییرات بسیاری در نسخه جدید این تروجان ایجاد کرده اند. در نسخه جدید، تروجان به تمامی بخش های سیستم عامل اندروید دسترسی پیدا کرده، اطلاعات مربوط به شبکه تلفن همراه، نسخه سیستم عامل اندروید، مشخصات تلفن همراه و شماره تلفن همراه قربانی را به سرقت برده و آنها را برای سرورهای فرماندهی و کنترل هکر ارسال می کند."

بر اساس گزارش داکتر وب، ترکیه با 18.29 درصد بزرگ ترین قربانی این تروجان بوده است. پس از ترکیه، کشورهای هند با 8.81، اسپانیا با 6.9، استرالیا با 6.87، آلمان با 5.77، فرانسه با 3.34، آمریکا با 2.95، ایتالیا با 1.99 و انگلیس با 1.53 درصد قرار دارند. نسخه های 4 به بالای اندروید در مقابل این تروجان آسیب پذیر هستند.

درصد امارات؛ هدف جهانی حملات سایبری

با توسعه زیرساخت های امارات و هوشمند سازی شهرهای این کشور محققان امنیتی امارات بر این باورند که حملات سایبری علیه زیرساخت های مالی این کشور رو به افزایش است.

متخصصان اماراتی بر این باورند که در حال حاضر امارات متحده عربی پنج درصد از حملات سایبری جهان را در پنج سال گذشته به خود اختصاص داده است.

در گفتگوی ربیح دابوسی «Rabih Dabbousi»، معاون ارشد رئیس بخش فروش بازاریابی و توسعه کسب وکار بین الملل شرکت امنیتی سایبر Dark Matter با گلف نیوز «Gulf News» ادعا کرد که بیشتر حملات سایبری روی بخش مالی امارات صورت می گیرد.

کارشناسان امنیتی امارات بر این باورند که حملات سایبری روی زیرساخت های این کشور هرلحظه روند رو به رشدی دارد که بیشتر انگیزه مهاجمان از این حملات سرقت پول از زیرساخت های مالی این کشور است. وی در ادامه صحبت های خود این نکته را خاطرنشان کرد که حجم معاملات مالی در امارات متحده عربی، موسسات مالی قرارگرفته در این منطقه توجه مهاجمان را برای حمله به این زیرساخت ها جلب می کند. وی در ادامه تصریح کرد که صنایع نفت و گاز دومین هدف مهاجمان در امارات به شمار می رود.

این کارشناس در ادامه افزود، یکی دیگر از اهداف مهاجمان از حمله به زیرساخت ها پیدا کردن و شناسایی مهاجمان دیگر در این زیرساخت ها است.

ربیح دابوسی افزود روزانه حملات سایبری روی زیرساخت های ما رو به افزایش است که این خود به واقعیت زندگی ما تبدیل شده است؛ و باید به این نکته هم توجه کرد که در حال حاضر امارات در حال هوشمند سازی شهرهای خود برای سهولت زندگی شهروندان خود است. در ادامه افزود امروزه امارات وارد یک بستر نرم افزاری اقتصاد جهانی، اجتماعی و رقابتی با دنیا شده است.

در حال حاضر شرکت Dark Matter در حال راه اندازی آکادمی امنیت سایبری در امارات برای توسعه استعدادهای افراد در این زمینه است.

توصیه می شود که کاربران اقدامات زیر را برای حفاظت خود در برابر حملات انجام دهند:

2 اقدامات ایمنی را در زمان اجرای فعالیت ها انجام دهید.

2 در صورت استفاده از سامانه های بانک مجازی اقدامات امنیتی را رعایت کنید. توصیه می شود از تاری تولد و نام خود برای کلمه عبور استفاده نکنید.

ظهور باج افزار چینی زبان

هرگاه که تهدیدی در یک منطقه ی خاص «بومی» شد، علامت این است که مهاجمان عقیده دارند می توانند در آنجا درآمد کسب کنند.

باج افزارها میلیون ها دلار پول در سراسر دنیا به جیب نویسندگان خود می ریزند و به نظر می رسد که اکنون بر بخش دیگری از جهان تمرکز کرده اند: چین. بااین حال اولین حضور در این حوزه، چندین اشتباه در پی داشته است.

اخیراً کارشناسان به چند نمونه برخورد کرده اند که به عنوان باج افزار چینی زبان ظهور پیداکرده است. آن ها این باج افزار را Ransom_SHUJIN.A نام َگذاری کرده اند. همه ی این نمونه ها می توانند در یک پرونده اجرایی بازشوند. درحالی که این اولین باری نیست که باج افزارهای چینی زبان تولیدشده اما این اولین بار است که یکی از آن َها از حروف زبان چینی استفاده می کند. استفاده ی از این حروف برای کاربرد در چین طراحی شده است. همچون این نوشته ها، بردار آلودگی این حمله هنوز مشخص نیست.

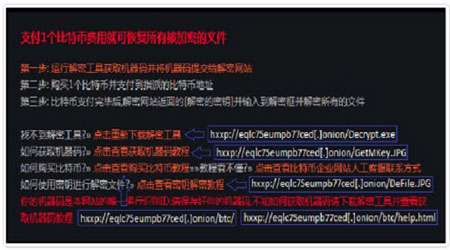

به محض اینکه این باج افزار اجرا می شود، چنین پیغامی را به نمایش می گذارد:

زبان این نوشتار شبیه به آن چیزی است که در سایر باج افزارها استفاده شده است (نوشته شدن اینکه پرونده َهای کاربر رمزنگاری شده و مجموع تعداد پرونده َهای رمزنگاری و حجم آن َها)

دستورات این باج افزار قابل مقایسه با آن چیزی است که در سایر باج افزارها مشاهده می َشود، زیرا از کاربر درخواست می َکند تا مرورگر تور را برای وصل شدن به وب َگاه مهاجم بارگیری کند.

زبان این نوشته ها نشان می دهند که نویسنده کسی است که به زبان چینی مسلط است؛ همچنین این دستورالعمل ها به گونه ای اصلاح شده اند تا بر وضعیت محلی کشور چین منطبق شوند مثلاً به جای گوگل از باید و (Baido) برای یافتن و بارگیری مرورگر تور استفاده می شود؛ همچنین نویسنده یادآور می شود که برای دسترسی به مرورگر تور در چین باید از یک شبکه خصوصی مجازی VPN و یا یک پروکسی استفاده کرد.

دستورالعمل های به کاررفته در این وبگاه نیز شبیه به آن چیزی است که در حملات دیگر باج افزارها استفاده می شود. در تصویر زیر صفحه َنمایش به همراه توضیحاتی از این نشانی های اینترنتی نشان داده شده است:

این نشانی ها عبارت اند از:

hxxp://eqlc75eumpb77ced[.]onion/Decrypt.exe ? updated copy of Ransom_SHUJIN.A

hxxp://eqlc75eumpb77ced[.]onion/GetMKey.JPG ? step-by-step instructions

hxxp://eqlc75eumpb77ced[.]onion/btc/ ? bitcoin tutorials

hxxp://eqlc75eumpb77ced[.]onion/btc/help.html ? bitcoin tutorials

hxxp://eqlc75eumpb77ced[.]onion/DeFile.JPG ? more instructions

بااین حال، برخی از چیزها در مورد باج افزار SHUJIN کاملاً به حساب نیامده اند. در طول این پست این حمله یک حمله باج افزاری نامیده شد و نه یک حمله باج افزار- رمزنگار. چرا؟ زیرا برخلاف نوشته ها هیچ گونه رمزنگاری واقعی رخ نداده است.

به همین شکل، استفاده از بیت کوین و تور برای پرداخت باج غیرمعمول است. برای انجام این کار به این طریق، نیاز به داشتن برخی از مهارت ها وجود دارد، هم برای استفاده از تور و هم برای به دست آوردن بیت کوین. درگذشته باج افزارهای موبایل در چین مشاهده شده بود اما در آن موارد از الیپی Alipay (یک راه حل پرداخت محبوب بومی) استفاده می شد و مهاجمان از طریق یک شماره QQ در دسترس قرار می گرفتند.

عدم آشنایی عاملان باج افزار SHIJIN با چشم انداز اینترنت چین نشان می دهد که مهاجمان خارج از چین حضور دارندو باوجود استفاده از دستور زبان خوب و مسلط چینی، این امر واقعیت دارد. همچنین می َتوان گفت که این َگونه روش های حمله رو به پیشرفت خواهند بود و مهاجمان به کاربران چینی بسیار موثرتر حمله خواهند کرد و به شکلی بسیار سفارشی شده َتر به سراغ انجام مراحل پرداخت خواهند رفت.

درهم ساز َهای انجام شده:

نمونه مربوط به این حمله از این درهم َسازی SHA-1 استفاده کرده است:

D6BAA9BE02723430EADE33432F7718FD93DD838B

از بنگاه های اقتصادی قربانی حملات منع دسترسی شده اند

بر اساس گزارش های منتشر شده به نظر می رسد که نزدیک به سه چهارم تمامی بنگاه های اقتصادی و تجاری جهان که با سیستم های اینترنتی سروکار داشته اند، قربانی حملات DOS یا منع دسترسی شده اند.

بر اساس گزارش های منتشر شده به نظر می رسد که نزدیک به سه چهارم تمامی بنگاه های اقتصادی و تجاری جهان که با سیستم های اینترنتی سروکار داشته اند، قربانی حملات DOS یا منع دسترسی شده اند.

، حملات منع دسترسی یا DOS را می توان یکی از روش های مرسوم برای اخاذی در دنیای سایبری ما دانست که هرساله قربانیان فراوانی را به همراه می آورد.

در این میان آمار منتشر شده درباره میزان آسیب های وارده توسط این نوع حملات را می توان شوکه کننده دانست. بر اساس این آمار شاهد این هستیم که 70 درصد از کلیه بنگاه های تجاری جهان حداقل یک بار با حملاتی از این دست روبرو شده اند.

علاوه بر این نکته مهم این است که تنها 20 درصد از میان این شرکت ها تنها یک بار شاهد این نوع حمله بوده و 80 درصد باقی مانده حداقل دو بار هدف حملات DOS قرار گرفته اند.

57 درصد از تمامی کاربران نیز اعلام کرده اند که در طی این نوع از حملات شاهد سرقت اطلاعات کاربران خود توسط مهاجمان بوده اند.

نکته بسیار جالب در این میان این است که 47 درصد از کل آمار قربانیان، برای بیش از 5 بار مورد حملاتی ازاین دست قرار گرفته اند که این امر نگرانی ها را به شدت افزایش می دهد.

کافی است در نظر داشته باشید که با توجه به روند رشد اینترنت اشیاء می توان انتظار افزایش این آمار را نیز داشت و به همین دلیل نیز نگرانی های امنیتی درباره این حملات به شدت افزایش یافته است.